根据Check Point最新的威胁指数报告,RansomHub仍是最猖獗的勒索软件团伙。与此同时,研究人员发现了一起利用安全软件更新事故发起的Remcos Windows恶意软件攻击活动

2024 年8 月,领先的云端AI 网络安全平台提供商Check Point®软件技术有限公司(纳斯达克股票代码:CHKP)发布了其2024 年7 月《全球威胁指数》报告。尽管6月份LockBit的肆虐程度大幅下降,但在7月份它又卷土重来,成为第二大最猖獗的勒索软件;RansomHub 仍居榜首。与此同时,研究人员发现了一起利用CrowdStrike 更新事故分发Remcos 恶意软件的攻击活动,以及一系列新型FakeUpdates 攻击手段。FakeUpdates 于7 月份重返头号恶意软件排行榜榜首。

CrowdStrike Falcon Sensor for Windows 更新事故让网络犯罪分子得以趁机分发一个名为crowdstrike-hotfix.zip 的恶意ZIP 文件。该文件附带HijackLoader,后者可激活Remcos 恶意软件(在7 月份位列第七大头号恶意软件)。这一攻击活动主要针对使用西班牙语的企业,通过伪造域名实施网络钓鱼攻击。

此外,研究人员还发现了一系列新型FakeUpdates攻击手段,该恶意软件于7 月份重返恶意软件排行榜榜首。访问受感染网站的用户会遇到虚拟的浏览器更新提示,被诱骗安装远程访问木马(RAT),例如目前在Check Point 指数排行榜中位列第九的AsyncRAT。令人担忧的是,网络犯罪分子现已开始利用BOINC(一个用于志愿计算的平台),对受感染系统进行远程控制。

Check Point 软件技术公司研究副总裁Maya Horowitz 表示:“Lockbit 和RansomHub 等勒索软件团伙的持续肆虐表明勒索软件仍是网络犯罪分子的重要工具,对企业保持着持续的威胁、并严重危及企业的运营连续性和数据安全性。最近利用安全软件更新事故分发Remcos 恶意软件的事件进一步凸显了网络犯罪分子随时伺机部署恶意软件,以破坏目标机构的防御系统。面对这些威胁,用户需要采取多层安全防护策略,包括实施强大的端点保护、实行严密的监控和开展全面的用户安全教育,以有效抵御这些日益加剧的大规模网络攻击。”

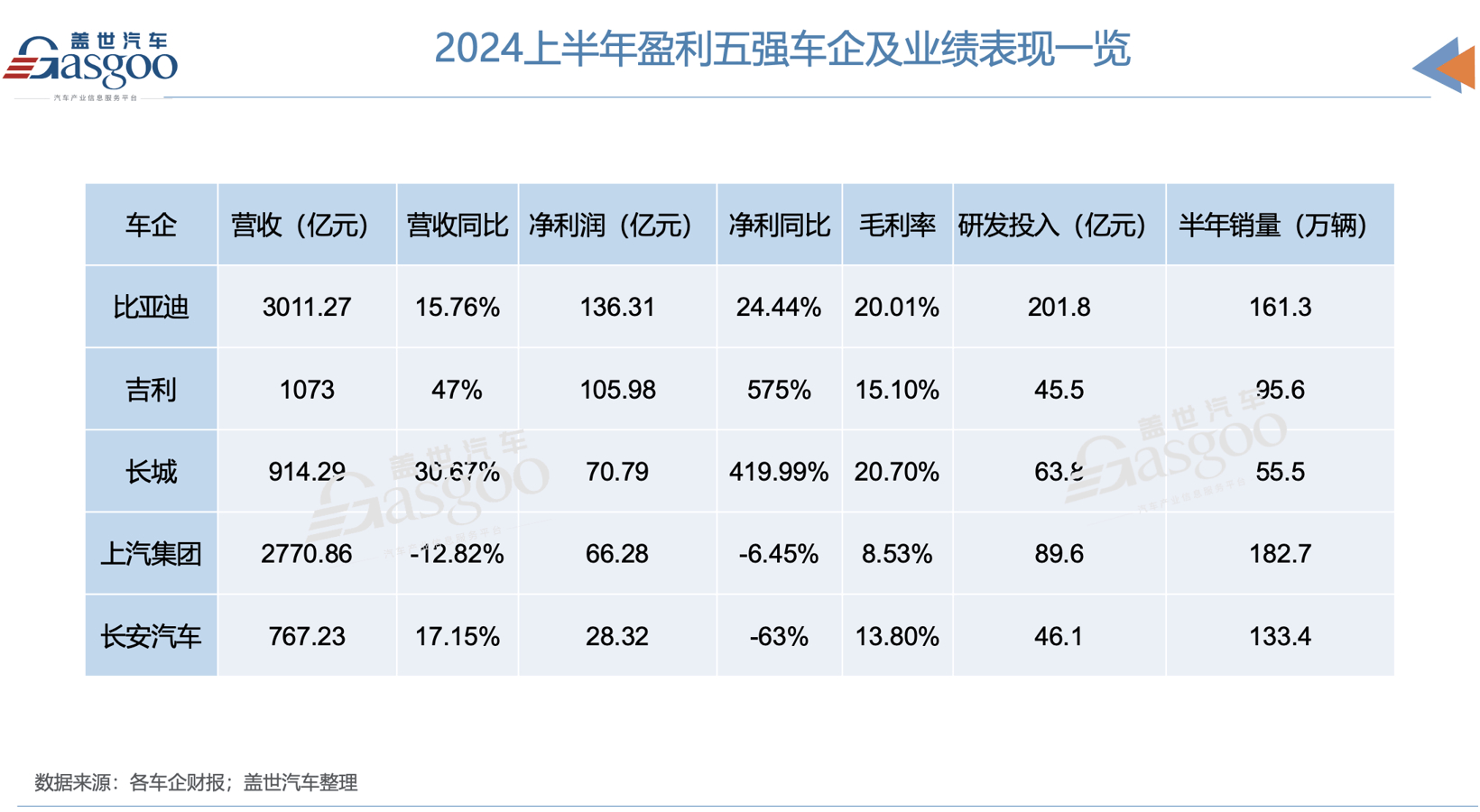

头号恶意软件家族

*箭头表示与上月相比的排名变化。

FakeUpdates是上个月最猖獗的恶意软件,全球7%的机构受到波及,其次是Androxgh0st和AgentTesla,分别影响了全球5%和3%的机构。

1.FakeUpdates– FakeUpdates(又名SocGholish)是一种使用Java 编写的下载程序。它会在启动有效载荷之前先将其写入磁盘。FakeUpdates 通过许多其他恶意软件(包括GootLoader、Dridex、NetSupport、DoppelPaymer 和AZORult)引致进一步破坏。

2.Androxgh0st -Androxgh0st 是一个针对Windows、Mac 及Linux 平台的僵尸网络。在感染初始阶段,Androxgh0st 利用多个漏洞,特别是针对PHPUnit、Laravel 框架和Apache Web 服务器的漏洞。该恶意软件会窃取Twilio 账户信息、SMTP 凭证、AWS 密钥等敏感信息,并利用Laravel 文件收集所需信息。它有不同的变体,可扫描不同的信息。

3.AgentTesla– AgentTesla 是一种用作键盘记录器和信息窃取程序的高级RAT,能够监控和收集受害者的键盘输入与系统剪贴板、截图并盗取受害者电脑上安装的各种软件(包括Google Chrome、Mozilla Firefox 和Microsoft Outlook 电子邮件客户端)的证书。

4.↑ Formbook– Formbook 是针对Windows 操作系统的信息窃取程序,于2016 年首次被发现。由于其强大的规避技术和相对较低的价格,它在地下黑客论坛中作为恶意软件即服务(MaaS) 进行出售。FormBook 可从各种Web 浏览器中获取凭证、收集截图、监控和记录击键次数并按照其C&C 命令下载和执行文件。

5.↓ Qbot- Qbot(又名Qakbot)是一种多用途恶意软件,于2008 年首次出现,旨在窃取用户凭证、记录击键次数、从浏览器中窃取cookie、监视用户的银行业务操作,并部署更多恶意软件。Qbot 通常通过垃圾邮件传播,采用多种反VM、反调试和反沙盒手段来阻碍分析和逃避检测。从2022 年开始,它成为最猖獗的木马之一。

6.Remcos- Remcos 是一种远程访问木马,于2016 年首次现身。Remcos 通过垃圾电子邮件随附的恶意Microsoft Office 文档自行传播,旨在绕过Microsoft Windows UAC 安全保护并以高级权限执行恶意软件。

7.Phorpiex- Phorpiex 是一种僵尸网络,因通过垃圾邮件攻击活动分发其他恶意软件家族并助长大规模性勒索攻击活动而广为人知。

8.↑ Vidar- Vidar 是一种以恶意软件即服务模式运行的信息窃取恶意软件,于2018 年底首次现身。该恶意软件在Windows 上运行,不仅可从浏览器和数字钱包中收集各种敏感数据,而且还被用作勒索软件的下载程序。

9.↓ AsyncRat-Asyncrat 是一种针对Windows 平台的木马程序。该恶意软件会向远程服务器发送目标系统的系统信息。它从服务器接收命令,以下载和执行插件、终止进程、进行自我卸载/更新,并截取受感染系统的屏幕截图。

10.↓NJRat- NJRat 是一种远程访问木马,该木马于2012 年首次出现,具有多项功能:捕获击键记录、访问受害者的摄像头、窃取浏览器中存储的凭证、上传和下载文件、操纵进程和文件以及查看受害者的桌面。NJRat 通过网络钓鱼攻击和偷渡式下载感染受害者设备,并在命令与控制服务器软件的支持下,通过受感染的USB 密钥或网盘进行传播。

主要移动恶意软件

上月,Joker位居最猖獗的移动恶意软件榜首,其次是Anubis和AhMyth。

1.Joker– 一种存在于Google Play 中的Android 间谍软件,可窃取短消息、联系人列表及设备信息。此外,该恶意软件还能够在广告网站上偷偷地为受害者注册付费服务。

2.Anubis –Anubis 是一种专为Android 手机设计的银行木马恶意软件。自最初检测到以来,它已经具有一些额外的功能,包括远程访问木马(RAT) 功能、键盘记录器、录音功能及各种勒索软件特性。在谷歌商店提供的数百款不同应用中均已检测到该银行木马。

3.AhMyth– AhMyth 是一种远程访问木马(RAT),于2017 年被发现,可通过应用商店和各种网站上的Android 应用进行传播。当用户安装这些受感染的应用后,该恶意软件便可从设备收集敏感信息,并执行键盘记录、屏幕截图、发送短信和激活摄像头等操作,这些操作通常用于窃取敏感信息。

关于Check Point软件技术有限公司

Check Point 软件技术有限公司是一家领先的云端AI 网络安全平台提供商,为全球超过10 万家企业与机构提供安全保护。Check Point 利用强大的AI 技术通过Infinity 平台提高了网络安全防护效率和准确性,凭借业界领www.checkpoint.com)先的捕获率实现了主动式威胁预测和更智能、更快速的响应。该综合型平台集多项云端技术于一身,包括确保工作空间安全的 Check Point Harmony、确保云安全的 Check Point CloudGuard、确保网络安全的 Check Point Quantum,以及支持协同式安全运维和服务的 Check Point Infinity Core Services。

关于 Check Point Research

Check Point Research 能够为 Check Point Software 客户以及整个情报界提供领先的网络威胁情报。Check Point 研究团队负责收集和分析 ThreatCloud 存储的全球网络攻击数据,以便在防范黑客的同时,确保所有 Check Point 产品都享有最新保护措施。此外,该团队由 100 多名分析师和研究人员组成,能够与其他安全厂商、执法机关及各个计算机安全应急响应组展开合作。

京公网安备 11011402013531号

京公网安备 11011402013531号