2025-03-02 11:40:46 作者:

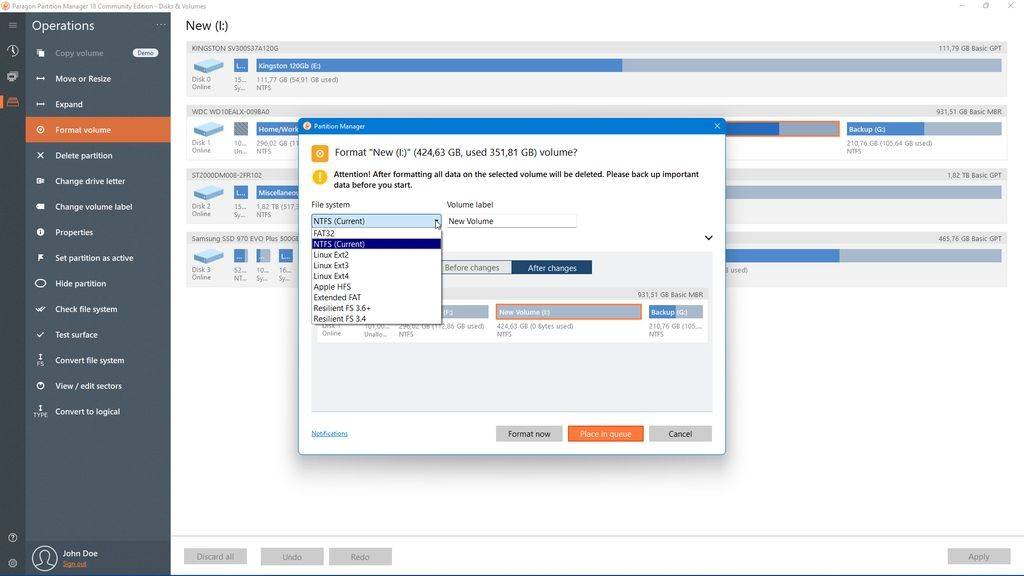

3月2日消息,据相关科技媒体报道,微软近期发现Paragon分区管理软件中的一个内核级驱动程序BioNTdrv.sys存在五个安全漏洞。其中一项漏洞已被勒索软件团伙利用,实施零日攻击以获取Windows系统的最高权限。

攻击者可通过这些漏洞实现权限提升或发动拒绝服务(DoS)攻击。值得注意的是,由于该驱动程序由微软签名,即使目标系统未安装Paragon分区管理器,攻击者仍可利用“自带漏洞驱动程序”(BYOVD)技术发起攻击。

BioNTdrv.sys是Paragon分区管理软件中使用的核心驱动程序。攻击者可以利用其漏洞,在与驱动程序相同的权限级别上执行命令,从而绕过系统的安全防护机制。

微软的研究团队发现了这五个漏洞,并确认其中一个漏洞(CVE-2025-0289)正被勒索软件团伙用于攻击活动。然而,研究团队并未具体说明哪些勒索软件团伙正在利用该漏洞实施攻击。

以下是这些漏洞的详细信息:

- CVE-2025-0288:由于“memmove”函数处理不当,可能导致任意内核内存写入。

- CVE-2025-0287:因输入缓冲区中缺少对“MasterLrp”结构的验证,可能引发空指针解引用问题。

- CVE-2025-0286:由于对用户提供的数据长度验证不足,可能导致任意内核内存写入。

- CVE-2025-0285:未能验证用户提供的数据,可能导致任意内核内存映射。

- CVE-2025-0289:在将“MappedSystemVa”指针传递给“HalReturnToFirmware”时未进行验证,可能导致内核资源访问不安全。

目前,Paragon Software和微软已分别发布补丁和更新,修复了上述漏洞。建议使用Paragon分区管理软件的用户尽快升级至最新版本(BioNTdrv.sys 2.0.0)。

此外,由于存在通过BYOVD技术发起攻击的风险,即便未安装Paragon分区管理器的用户也应提高警惕。微软已更新其“易受攻击的驱动程序阻止列表”,以阻止Windows加载存在风险的驱动程序。建议Windows 10和Windows 11用户启用该功能,具体路径为:设置 → 隐私和安全性 → Windows安全中心 → 设备安全性 → 内核隔离 → Microsoft易受攻击的驱动程序阻止列表。

京公网安备 11011402013531号

京公网安备 11011402013531号