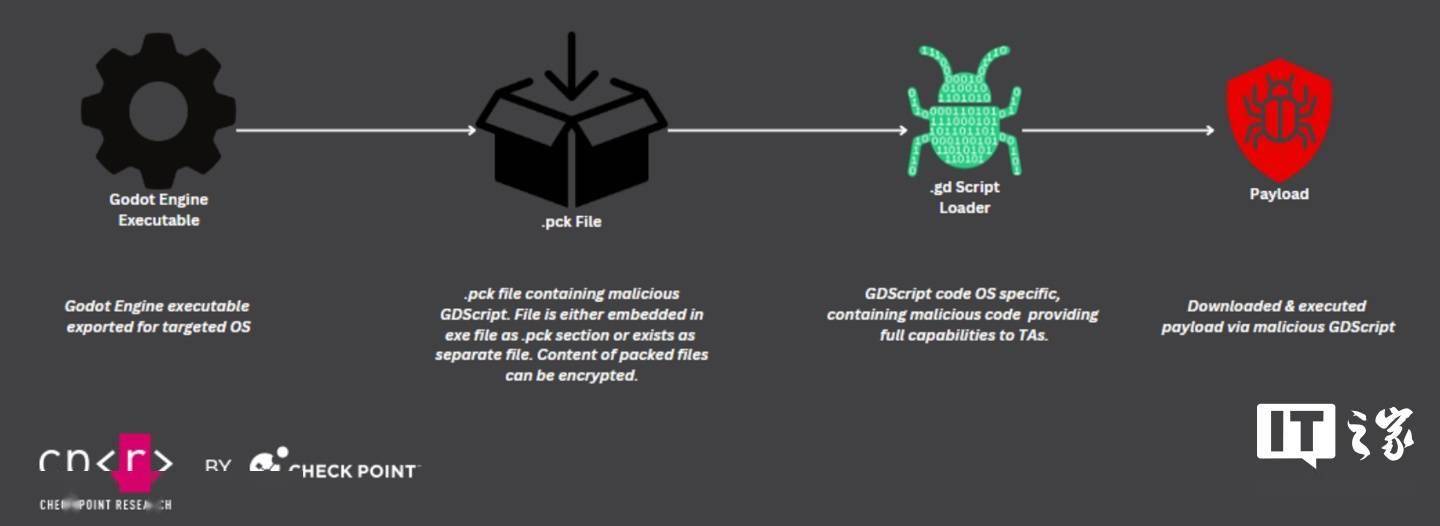

11 月 29 日消息,安全公司 Check Point 发布报告称有黑客利用开源游戏引擎 Godot 分发名为 GodLoader 的 GD 恶意脚本,继而在受害者的设备上加载恶意木马,据称目前已有 1.7 万台设备遭到感染,而许多安全软件实际上无法检测到这些恶意脚本。

据悉,Godot 引擎核心使用类似 Python 的 GD 脚本语言,方便开发者创建游戏,而黑客们主要在 GitHub 等平台新建各种山寨游戏代码仓库,诱骗不知情的开发者下载暗含恶意脚本的 PCK 文件,目前安全公司已发现约 200 个仓库。

由于 Godot 是一个跨平台的引擎,因此黑客的这种攻击手法同样具有跨平台攻击的能力,能够影响 Windows、Linux、macOS 平台,安全公司称任何使用 Godot 引擎开发游戏的用户都可能遭受黑客攻击,相关恶意脚本至少波及 120 万名潜在用户。

对此,注意到,Godot 游戏引擎的维护团队及安全团队成员 Rémi Verschelde 回应称“他们已注意到相关恶意脚本,不过这一脚本影响有限”,这是因为黑客不仅需要提供内含恶意脚本的游戏代码,还需欺骗用户下载经过修改后的 Godot 运行库文件,之后将相关运行库文件和 PCK 文件放置在同一文件夹中并启动,才能感染受害者的设备。考虑到相关过程冗杂繁琐,Verschelde 认为,这种方式并非黑客的首选路径。

京公网安备 11011402013531号

京公网安备 11011402013531号